FIN7是一个源自俄罗斯的神秘而持久的以经济利益为目的的威胁组织,自2012年以来一直活跃,针对各个行业领域发起攻击,并在酒店、能源、金融、高科技和零售等行业造成了重大经济损失。

据观察,FIN7团伙在多个暗网论坛上使用多个假名,可能是为了宣传一种已知被Black Basta等勒索软件团伙使用的工具。

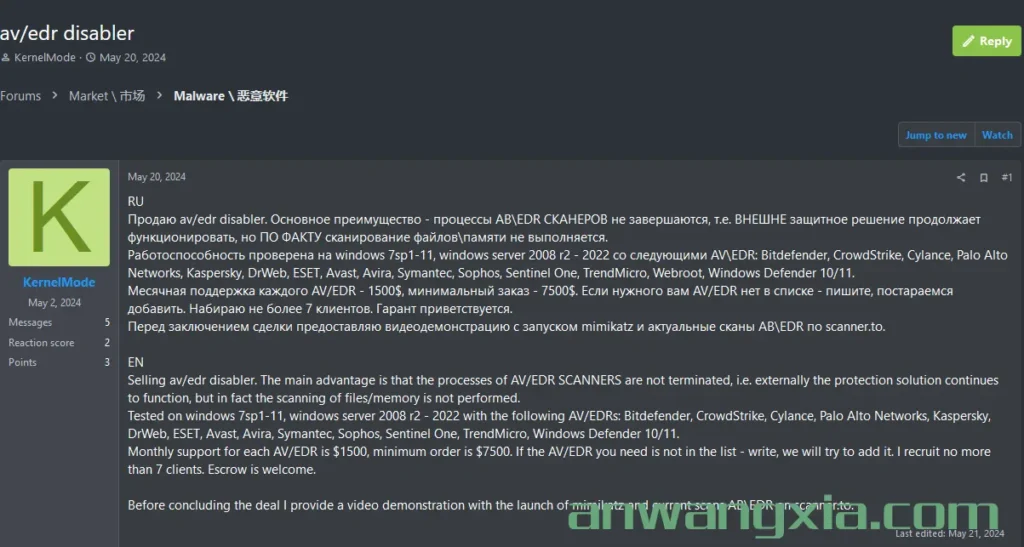

2022年5月19日,名为“goodsoft”的用户在暗网论坛exploit.in上发布了一款AV杀手工具的广告,起价为4000美元,该工具针对各种端点安全解决方案。后来,在2022年6月14日,名为“lefroggy”的用户在暗网论坛xss.is上发布了类似的广告,价格为 15,000 美元。一周后,即6月21日,名为“killerAV”的用户在暗网论坛RAMP上发布了类似的广告,价格为 8,000 美元。

网络安全公司SentinelOne在一份报告中表示:“AvNeutralizer(又名AuKill)是FIN7开发的用于篡改安全解决方案的高度专业化工具,已在地下犯罪市场销售,并被多个勒索软件团伙使用。”

FIN7团伙自2012年以来一直是一个持续性的威胁,从最初针对销售点(PoS)终端的攻击转向充当REvil和Conti等现已解散的勒索软件团伙的附属机构,之后又推出了自己的勒索软件即服务(RaaS)项目 DarkSide 和 BlackMatter。

该威胁行为者还曾经取名为Carbanak、Carbon Spider、Gold Niagara和Sangria Tempest(以前称为Elbrus)等名称,曾设立Combi Security和Bastion Secure等幌子公司,以渗透测试为借口招募不知情的软件工程师参与勒索软件计划。

多年来,FIN7通过重组其恶意软件库——POWERTRASH、DICELOADER(又名IceBot、Lizar或Tirion)以及通过POWERTRASH加载器提供的渗透测试工具Core Impact,展示了高度的适应性、复杂性和技术专长,尽管其部分成员已被逮捕和判刑。

根据Silent Push最近发布的报告,该FIN7团伙通过部署数千个模仿合法媒体和技术企业的“shell”域名,开展大规模网络钓鱼活动来传播勒索软件和其他恶意软件家族,这证明了这一点。

另外,这些”shell“域名偶尔会在传统的重定向链中使用,将用户发送到伪装成物业管理门户网站的欺骗登录页面。

这些域名抢注版本会在Google等搜索引擎上做广告,诱骗搜索热门软件的用户下载带有恶意软件的版本。被攻击的工具包括7-Zip、PuTTY、AIMP、Notepad++、Advanced IP Scanner、AnyDesk、pgAdmin、AutoDesk、Bitwarden、Rest Proxy、Python、Sublime Text和Node.js。

值得注意的是,此前eSentire和Malwarebytes曾在2024年5月强调过FIN7使用恶意广告策略的情况,其攻击链导致了NetSupport RAT的部署。

SilentPush指出:“FIN7在多个主机上租用了大量专用IP,但主要租用在Stark Industries上,这是一家流行的防弹(bulletproof)主机托管服务提供商,与乌克兰和整个欧洲的DDoS攻击有关。”

SentinelOne的最新发现表明,FIN7不仅在网络犯罪论坛上使用多个角色来促进AvNeutralizer的销售,而且还对该工具进行了改进,增加了新的功能。

这是基于这样一个事实:自2023年1月起,多个勒索软件团伙开始使用针对EDR程序的更新版本,而在此之前,该程序仅由Black Basta组织独家使用。

SentinelLabs研究员Antonio Cocomazzi称,在没有更多证据的情况下,不应将AvNeutralizer在暗网论坛上的广告视为FIN7采用的一种新的恶意软件即服务(MaaS)策略。

“FIN7一直致力于开发和使用复杂工具来开展自己的业务,”Cocomazzi说道。“然而,向其他网络犯罪分子出售工具可以看作是他们实现多样化和创造额外收入的方法的自然演变。”

“从历史上看,FIN7一直利用暗网市场来获取收入。例如,美国司法部报告称,自2015年以来,FIN7成功窃取了超过1600万张支付卡的数据,其中许多都在暗网市场上出售。虽然这在勒索软件时代之前更为常见,但AvNeutralizer目前的广告可能预示着其战略的转变或扩张。”

“这可能是因为与以前的反病毒系统相比,现在的EDR解决方案提供了越来越多的保护。随着这些防御能力的提高,对AvNeutralizer等减损工具的需求也大幅增长,尤其是勒索软件运营商。现在,攻击者在绕过这些保护措施方面面临着更严峻的挑战,这使得此类工具变得非常有价值和昂贵。”

就其本身而言,更新后的AvNeutralizer版本采用了反分析技术,最重要的是,它利用名为“ProcLaunchMon.sys”的Windows内置驱动程序与ProcessExplorer驱动程序结合来篡改安全解决方案的功能并逃避检测。据信,该工具自2022年4月以来一直在积极开发中。

Lazarus Group也使用了类似版本的方法,这使得该方法更加危险,因为它通过将Windows机器中默认存在的易受攻击的驱动程序武器化,超越了传统的自带易受攻击驱动程序(BYOVD)攻击。

另一个值得注意的更新涉及FIN7的Checkmarks平台,该平台已被修改为包含一个自动SQL注入攻击模块,用于利用面向公众的应用程序。

SentinelOne表示:“FIN7在其攻击活动中采用了自动攻击方法,通过自动SQL注入攻击瞄准面向公众的服务器。此外,它在暗网论坛中开发和商业化AvNeutralizer等专用工具,大大增强了该组织的影响力。”