代码签名证书应该有助于验证软件发布者的身份,并提供加密保证,确保已签名的软件未被更改或篡改。这两种特性使得被盗或不正当获得的代码签名证书对网络犯罪集团具有吸引力,他们看重的是其为恶意软件增加隐蔽性和持久性的能力。

独立记者布莱恩·克雷布斯(Brian Krebs)近期发布了一项调查,在调查中,他多次对知名暗网用户“Megatraffer”进行了人肉,将他与过去十年中期居住在莫斯科的某个人联系起来。文章中称,这位俄罗斯资深黑客自2015年以来几乎垄断了以恶意软件为中心的代码签名证书的地下市场。

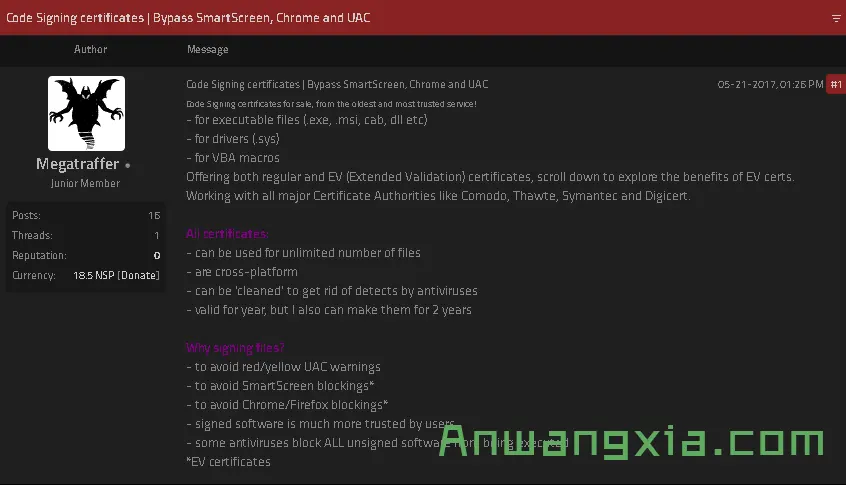

在文章开头,克雷布斯对“Megatraffer”在俄罗斯犯罪论坛Exploit.in上的帖子的审查后显示,“Megatraffer”于2015年开始在Exploit上交易被盗的代码签名证书。他的业务很快扩展到销售用于对设计为在Microsoft Windows、Java、Adobe AIR、Mac 和 Microsoft Office上运行的应用程序和文件进行加密签名的证书。

根据“Megatraffer”的说法,恶意软件供应商需要证书,因为许多防病毒产品对未签名的软件更感兴趣,而且从互联网下载的签名文件往往不会被现代网络浏览器内置的安全功能阻止。Krebs详细说明,在2016年,“Megatraffer”以每张700美元的价格出售独特的代码签名证书,并针对“扩展验证”或EV代码签名证书收取两倍多的费用(1900美元)。根据“Megatraffer”的说法,如果您想签署能够在较新的Windows操作系统中可靠运行的恶意软件或硬件驱动程序,则EV证书是“必备”证书。

“Megatraffer”继续在六个以上的其他俄语网络犯罪论坛上提供代码签名服务,主要以 Thawte 和 Comodo 等主要供应商偶尔提供的 EV 和非 EV 代码签名证书的形式提供。

据网络情报公司Intel 471称,从2009年9月到今天,“Megatraffer”一直是至少七个最大的暗网站点的积极参与者。在大多数情况下,他使用的电子邮件地址是“774748@gmail.com”,这个电子邮件地址还与两个论坛账户中一个名为“O.R.Z.”的用户相联系。

开放式数据库监控公司Constella Intelligence发现邮箱地址774748@gmail.com仅与少数几个密码相关联,但最常见的密码是字母组合“featar24”。对其进行反向搜索后,克雷布斯找到了一个邮箱地址“akafitis@gmail.com”,Intel 471发现该地址在2008年也与昵称O.R.Z相关联,这个2008年在Verified.ru上注册的帐户。在此之前,akafitis@gmail.com被用作“Fitis”帐户的电子邮件地址,该帐户在2006年9月至2007年5月期间处于活跃状态。此外,Constella Intelligence发现“featar24”密码关联到电子邮件地址spampage@yandex.ru,该地址与2008年Carder.su上的另一个O.R.Z.账户相关联。此外,akafitis@gmail.com地址被用来创建一个名为“Fitis”的Livejournal个人博客,其头像是一只大熊。

“我是一个完美的罪犯。我的指纹每隔几天就会改变,无法辨认。至少我的笔记本电脑是肯定的。”Fitis在他的博客中写道。

2010年,在当时两家最大的垃圾邮件赞助商相互开战并且他们的内部文件、电子邮件和聊天记录落入许多国际研究人员手中之后,“Fitis”的身份被曝光。文件显示,Spamit联盟计划中收入最高的员工之一就是“Fitis”,他吸引了超过75个联盟成员(并从所有75名联盟成员的未来销售中获得佣金)来工作。他收到了一个WebMoney帐户的付款,该帐户的所有者在注册时出示了有效的俄罗斯护照,其姓名为Konstantin Evgenievich Fetisov,出生于1982年11月16日,在莫斯科注册。俄罗斯机动车记录显示,此人在同一莫斯科地址登记了两辆不同的车辆。

此外,注册到spampage@yahoo.com电子邮件地址的最奇怪的域名是fitis.ru,根据DomainTools.com说这是在2005年注册给来自莫斯科的Konstantin E. Fetisov。

archive.org上的Wayback Machine在早年为fitis.ru收录了索引,其中大部分是空白页面,但在2007年的一段短时间内,该网站似乎无意中将其所有文件目录暴露给了互联网。其中显示了一个ICQ的号码为:165540027,英特尔 471发现该ICQ号码是“Fitis”之前在Exploit论坛中使用的即时通讯地址。

总部位于纽约市的网络情报公司Flashpoint发现“Megatraffer”的ICQ是Himba.ru域名的联系电话,Himba.ru是一项于2012年推出的广告联盟计划,英特尔 471发现Himba是一个活跃的广告联盟计划,直到2019年5月左右停止向其合作伙伴付款。

Flashpoint指出,2015年9月,Megatraffer在Exploit上发布了一则招聘广告,寻求经验丰富的编码人员来处理浏览器插件、安装程序和“加载程序”——基本上是远程访问木马(RAT),它们可以在攻击者和受感染的系统之间建立通信。

奇怪的是,克雷布斯几乎只字未提“Megatraffer”在2015年之后的命运和活动。他的调查更关注的不是Fetisov的个性,而是代码签名证书仍然是暗网上需求的商品这一事实。